Dit is een browser-in-de-browser aanval

Sommige inlogvensters die u op internet ziet, zijn nep. Cybercriminelen gebruiken dit trucje om uw wachtwoorden te stelen. Dit wordt ook wel een browser-in-de-browser aanval genoemd. Zo herkent u deze phishingaanval!

Wat is een browser-in-the-browser aanval?

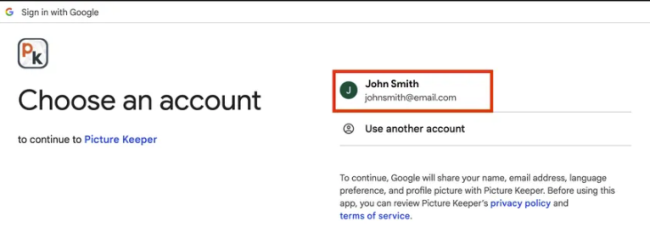

Een browser-in-the-browser aanval (ook wel BitB-aanval genoemd) is een slimme manier waarop criminelen u proberen te misleiden. Ze maken een nepvenster dat eruitziet als een echt inlogscherm, bijvoorbeeld van Google, Apple of Microsoft. Zo’n nepvenster verschijnt vaak als een pop-up op de website waar u al bent. Het lijkt een echt inlogscherm — inclusief het slotje en de webadresbalk (dat is de plek bovenin waar normaal de link van de website staat).

Maar eigenlijk is het gewoon een plaatje of trucje gemaakt met computertalen zoals HTML, CSS en JavaScript. Dat zijn programma’s waarmee websites worden gebouwd. Als u in dat nepvenster uw gebruikersnaam en wachtwoord intypt, stuurt u die gegevens recht naar de oplichter. Die kan dan bij uw accounts komen of uw gegevens verkopen aan anderen.

Waarom trappen mensen in deze aanval?

Veel mensen gebruiken tegenwoordig Single Sign-On (SSO). Dat betekent dat u met één account kunt inloggen bij meerdere websites of apps. Bijvoorbeeld: u gebruikt uw Google-account om bij YouTube of andere sites in te loggen. Omdat dat zo normaal is geworden, denken veel mensen niet na als ze een SSO-inlogvenster zien. Precies dat maakt deze aanval zo gevaarlijk.

Een echt voorbeeld uit de praktijk

Onderzoekers ontdekten dat criminelen deze aanval ook gebruikten om Steam-gebruikers (dat is een platform voor games) te foppen. Ze richtten zich vooral op mensen die het spel Counter-Strike 2 speelden.

De criminelen lieten een nepvenster zien waarin het leek alsof u moest inloggen bij het echte Steam. Zelfs de URL (het webadres) leek echt. Soms gebruikten ze ook namen of logo’s van bekende e-sportteams zoals NAVI om het nog geloofwaardiger te maken.

Hoe kunt u een nep inlogvenster herkennen?

Een nep inlogvenster kan er heel echt uitzien. Alleen met kijken is het vaak moeilijk te zien. Maar er zijn een paar slimme trucjes om te testen of het echt is:

1. Probeer het venster te verplaatsen

Een echt pop-upvenster kunt u meestal met uw muis ergens anders op het scherm slepen. Lukt dat niet? Dan kan het nep zijn, want dan is het eigenlijk maar een afbeelding.

2. Klik op het slotje of het webadres

Op echte websites kunt u op het slotje in de adresbalk klikken om meer informatie te zien over de veiligheid van de website (het zogenaamde certificaat). Werkt dat niet of kunt u het webadres niet selecteren? Dan is het venster waarschijnlijk nep.

3. Gebruik een wachtwoordmanager

Een wachtwoordmanager is een programma dat uw wachtwoorden onthoudt en automatisch invult op websites.

Zo’n programma vult uw gegevens alleen in als u écht op de juiste website bent.

Doet de manager niets? Dan kan dat een teken zijn dat u op een valse website zit.

4. Gebruik extra beveiliging met meerdere stappen

Dat heet multi-factor authenticatie (MFA). U logt dan niet alleen in met een wachtwoord, maar ook met iets extra’s, zoals:

- een code via sms of een app,

- een vingerafdruk,

- een fysieke beveiligingssleutel (zoals een USB-sleutel).

Zelfs als criminelen uw wachtwoord weten, kunnen ze dan niet zomaar inloggen!

Een browser-in-the-browser aanval is dus een slimme, maar gevaarlijke manier om u te laten denken dat u op een echte website inlogt. Let goed op pop-upvensters en controleer altijd of u kunt slepen, klikken op het slotje en of uw wachtwoordmanager reageert.

En gebruik tweestapsverificatie (2FA) als extra slot op de deur — want ook op internet geldt: beter voorkomen dan genezen.